DDoS攻撃による通信障害について(最終Update: 2009/06/29(月)16:35)

平素は弊社サービスをご利用いただきまして誠にありがとうございます。

2009年6月25日17:48より開始されたDDoS攻撃(SYNflood攻撃)により、弊社サービスに障害が発生しておりましたことについてご報告いたします。

ご利用の皆様にはご迷惑をお掛けし誠に申し訳ございませんでした。

記

1.概要

レンタルサーバー「エクスビット」をご契約いただいていたRMT(リアルマネートレーディング)サイトへインターネットからDDoS攻撃(※1)が行われ、攻撃が開始された2009年6月25日(木)17:48から攻撃対象のサイトを切り離しが完了した2009年6月27日(土)21:55までの期間に4回、計154分のサービス停止が発生しました。

<サービス停止時間>

6/25(木)17:48 〜 18:05( 17分)

6/25(木)22:22 〜 0:15(113分)

6/26(金)17:46 〜 17:50( 4分)

6/27(土)13:25 〜 13:40( 15分)

また、DDoS攻撃が激しくなった 6/26(金)早朝4:00頃から、それに対する対策を施した6/26(金)9:10の間はサービス停止にはならないものの、通信に遅延が発生しておりました。

2.原因

2億パケット/1時間という膨大な量のDDoS攻撃によるファイアウォールの負荷上昇が原因です。

IP偽装を伴うSYN Flood攻撃による特定のWebサイトへの攻撃であったため(※別資料参照)、ドメイン特定に時間がかかり、また、ドメイン特定の過程におけるメンテナンス作業のため、攻撃対象以外のお客様のサービスにも影響が及んでしまいました。

3.対応内容

DDoS攻撃の通信を遮断することでサービス全体への影響を抑えつつ、

cs044で運営されていた全てのサイトを別のサーバーに分散して移動させることで攻撃対象となっているサイトを絞り込み、DNS設定変更により弊社NWへ攻撃が流入しないように対応しました。

4.今後の対策

(1)被害届の提出

今回のDDoS攻撃について警察署への被害届を提出し、攻撃者の追跡を依頼するとともに、IPA(独立行政法人 情報処理推進機構)へ状況連絡をすることで、インターネットユーザに対する被害防止策の啓蒙を促進します。

(2)DDoS攻撃を受けた場合の影響範囲を減少させるためのシステム構成検討

今回は攻撃対象ホストだけでなく、弊社サービス全体に影響が及びましたが、被害の影響範囲を最小化、局所化するためにシステム構成変更を検討します。

(3)攻撃対象抽出を迅速化するための管理体制強化

攻撃対象となったRMTサイトは過去に同様のDDoS攻撃を受けていたことが判明しました。そのためレンタルサーバーの乗換申込時に過去同一ドメインが攻撃対象となったことがないことに同意の上、お申し込みいただけるよう申込システムを変更し、事前審査の強化するとともに、問題の特定を容易にし、障害対応を迅速化します。

また、利用禁止条項にRMTサイトを追加するとともに、弊社で運営されているWebサイトの定期監視を強化します(※2)。

※2 定期監視強化

現在、弊社レンタルサーバーサービスではアダルトサイトなど利用禁止条項に掲載されている項目に該当するサイトを運営していないかを監視していますが、新たにRMTに関するサイト監視を加えます。

上述した対策内容だけではなく、システムの安定稼働に向けて弊社関係部門一丸となって品質向上施策を継続して推し進めて参りますので、何卒宜しく御願い申し上げます。

5.経緯/対応詳細

| 6/25(木) | ||

| 17:48 | サービス停止 | DDoS攻撃開始による。 |

| 17:50 | 調査開始 | DDoS攻撃がIP偽装を伴うSYN Flooding攻撃であることを確認。 アクティブ接続がファイアウォールの上限(60万接続)に達していることを確認。 攻撃対象がcs044のPort80(HTTP)であることを特定。 |

| 18:05 | cs044以外の通信復旧 | cs044のPort80通信をファイアウォールで遮断したことによる。 |

| 18:28 | cs044の通信復旧 | SYN Flood対策をcs044に対して行い、遮断したPort80を再解放。 |

| 22:22 | サービス停止 | 行った対策だけでは耐えきれない膨大な量の攻撃が発生。(1時間に2億パケット超)。 |

| 22:50 | 対応開始 | ファイアウォールの復旧作業をおこなう。 |

| 6/26(金) | ||

| 0:15 | cs044以外の通信復旧 | cs044のPort80の通信をファイアウォールで遮断したことによる。 |

| cs044の通信復旧 | ファイアウォール設定変更。SYNプロキシを行うことで接続上限のボトルネックを回避。 | |

| (サービス停止は回避できたが、ネットワーク全体的で高負荷状態が続く) | ||

| 9:11 | cs044の通信遮断 | ネットワーク全体に対する負荷が高すぎ、他サーバーへの応答速度に大きな影響がでていたため、cs044以外のサーバーへの影響を抑えるために、攻撃されているcs044のPort80への通信を遮断。 結果、cs044以外の通信は特にストレスなく利用できるレベルに。 |

| 対応検討 | cs044ではメールなどは利用可だが、Webサイトを利用できない。攻撃を回避して復旧させる必要あり。 特定ドメインではなく特定IPアドレスに対する攻撃であることを想定し、cs044のIPアドレスを変更し、Webサイトを復旧することとした。 また、特定ドメインに対する攻撃であることも想定し、DNSキャッシュ時間を短縮し、その後の対応の準備とする。 |

|

| 10:46 | cs044のIP変更開始 | |

| 12:00 | cs044のIP変更完了 | |

| 17:46 | サービス停止 | cs044の変更後のIPアドレスに対してのDDoS攻撃を確認。 そのため特定ドメインに対する攻撃と断定。 |

| 17:50 | cs044以外の通信復旧 | cs044(新IP)への通信を遮断。 |

| 対応検討・検証 | 攻撃対象ドメインを特定するため、cs044に存在する全てのドメインを弊社の保有する別サーバーへ分散配置することを決定。 作業内容、影響範囲を洗い出し、ドメイン移動作業の最終検証を行う。 |

|

| 19:10 | ドメイン再配置開始 | |

| 23:43 | ドメイン再配置完了 | |

| 6/27(土) | 攻撃対象ドメイン特定 | 攻撃対象ドメインをリアルマネートレーディングの運営しているサイトと断定。 DNSのAレコードをプライベートアドレスに変更し、攻撃の通信がインターネットへ流れないようにした。 (但し、DNSキャッシュの浸透が必要であるため、最長1日は攻撃が継続する) |

| 13:20 | サービス停止 | ファイアウォールの設定変更の際に、誤って攻撃を受けているcs044のPort80が解放されてしまい、DDoS攻撃の通信が流入。ファイアウォールの接続上限に達することでサービス停止発生。 |

| 13:38 | サービス復旧 | cs044のPort80への通信遮断による。 |

| 21:55 | DDoS攻撃切離し完了 | ファイアウォールの負荷減少を確認。 攻撃対象ドメインのDNSキャッシュ浸透により、弊社ネットワークへの攻撃が停止した。 |

6.参考資料

(1)SYN Flood 攻撃

DOS攻撃(大量の通信を発生させてサービスを停止させる攻撃の総称)のひとつ。

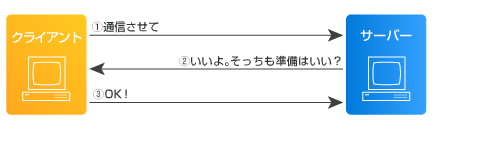

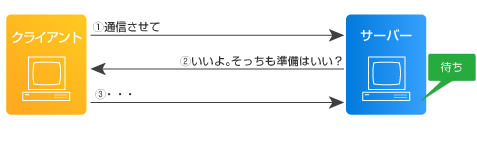

通常「通信」をおこなう際には下記のような1往復半のやりとりをしてから通信を始める。

しかしSynフラッド攻撃の場合は③の応答をせず、サーバーが応答を待っている状態を引き起こす。

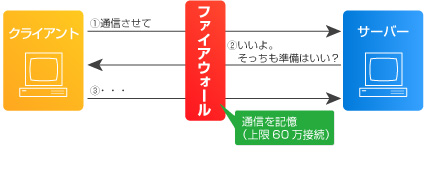

またファイアウォールでは通信途中の通信(アクティブコネクション)を記憶する(通信が完了すれば削除)。

現状のファイアウォールでは記憶できる接続数の上限は60万接続までである。

通常は3〜5万接続程度で推移しているが、今回のような大量のSyn Floodでは一気に記憶できる通信の上限に達して、新しい通信を処理することができなくなっていた。

対応として、③の通信待ち時間を短くすることも可能だが、通常の通信においてもインターネットでは遅延が発生することがあるため、短くても1秒といった待ち時間しか設定はできない。

本件のような大量のアクセスによる攻撃では1秒という短い待ち時間でもすぐに接続上限に到達するため、対応は不可能であった。

また、SYN Flood攻撃は通信の初期段階のものであり、どのサイトを攻撃対象としているかの情報は存在しない(通常の通信では上記①〜③の1往復半のやりとりの後に、サイト名が含まれた情報がやりとりされる)。

そのため、SYN Flood攻撃から攻撃対象となっているサイトを特定することはできない。

(2)IP Spoofing(IP偽装)

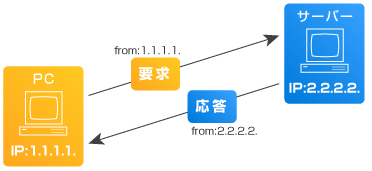

送信元のIPアドレスを偽装することをIP Spoofing(IP偽装)という。

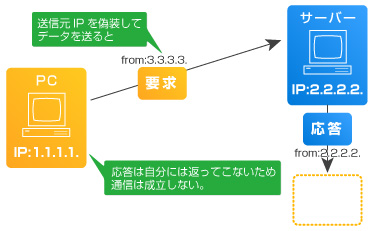

送信元IP を偽装すると、サーバーからの応答を受けることができないため通信が成立しない。

●通常の通信

●IP偽装時の通信

しかし、そもそもSYN Flood 攻撃においては通信を成立させる必要はないため、送信元IPアドレスの偽装(IP Spoofing)が組み合わせて利用されることが多い。

今回の攻撃でもIP Spoofing(IP偽装)が行われていた。

IP Spoofingがなされていなければファイアウォールで特定のIPアドレスからの通信を遮断したり、同一IPからの連続した通信を制限することにより対応できるが、IP Spoofingの場合は対応が不可能。通信を制限することにより、通常の偽装されていない通信もできなくなってしまう。

また、ファイアウォールやサーバーに備わっているIP Spoofing検知機能による防御には限界があり、全てのIP Spoofingに対応できるものではない。通信の仕組み上、送信元と宛先が同じIPアドレスであるパケットや、インターネットから来たパケットの送信元がプライベートIPである場合など対応できるのは明らかにおかしなパケットのみであるため、今回の事象においては効果が発揮できない。

今回は通常の通信と区別がつけられないような多数のIPアドレスに偽装されていた。